在任何企业的网络安全意识战略中,员工都需要遵守一项基本准则:如果不能100%确认安全,他们就绝不能打开任何文件或附件。否则,下载或打开可疑文件可能会导致整个企业产生安全危机。

但是,当恶意软件感染计算机中,却无法在任何文件中发现该恶意软件时,用户该怎么办呢?如果该恶意软件被嵌入到难以检测的进程中,又该如果呢?这些问题都是公司遭遇无文件恶意软件攻击时经常困扰他们的问题。

无文件恶意软件攻击,真的无文件?

究竟什么是无文件恶意软件,有一点需要明确,就是无文件恶意软件有时候也会使用文件。最初,无文件恶意软件的确指的是那些不使用本地持久化技术、完全驻留在内存中的恶意代码,但后期这个概念的范围逐渐扩大,现在,将那些依赖文件系统的某些功能以实现恶意代码激活和驻留的恶意软件也包括进来,传统的防毒产品无法识别这种感染。

无文件恶意软件指的是,有威胁的恶意软件不是通过特定文档进入用户的计算机,而是安装在计算机本身的RAM中,并使用不同的进程进行开发。一旦执行该恶意软件,这种网络犯罪技术可以通过多种方式在计算机上产生威胁:如Anthrax病毒影响系统上的文件;Phasebot充当其他网络犯罪分子的恶意软件配置工具包;Poweliks改变服务器以打开感染的新入口点。

通过这种策略,无文件恶意软件会使出现问题的用户难以发现到,并且其还可以逃避未专门准备检测此类入侵的网络安全解决方案的检测。

无文件恶意软件攻击来势汹汹

尽管与其他攻击方式相比,无文件恶意软件的知名度要低得多,但无文件恶意软件目前正迎来发展高峰,这种现象令人担忧。根据Ponemon研究所的一项研究,2017年全球所有网络攻击中有29%是无文件恶意软件,预计到2018年底,这一数字将攀升至35%。

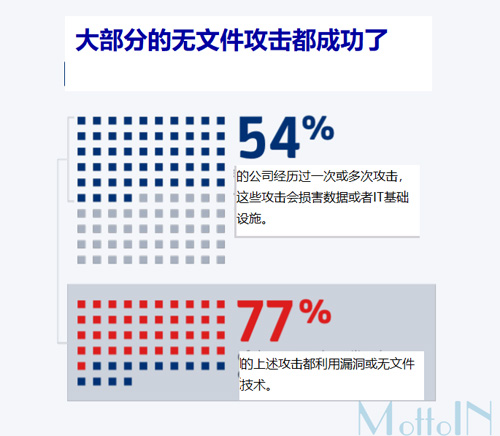

这种网络攻击模式在商业环境中尤其危险,因为一旦安装在RAM上,无文件恶意软件就会每天24小时停留在计算机上进行有效的攻击,甚至可以影响整个公司的服务器,从而引发一系列连锁反应。根据相关研究机构的调查报告,无文件攻击的成功率颇高。

无论如何,这些攻击都会影响任何类型的企业或组织。

2016年中,美国民主党全国委员会(DNC)曾遭遇的过此类攻击:一名代号为Guccifer 2.0的激进主义分子将一段无文件恶意软件插入该委员会的网络系统,窃取了19,252封电子邮件和8,034个附件。根据维基解密的爆料,此次入侵攻击的最终结果甚至阻碍了希拉里·克林顿竞选总统,以致唐纳德·特朗普成功当选。

俄罗斯ATM一夜失窃80万美元 。去年4月,黑客通过新型恶意软件“ATMitch”进行无文件攻击,一夜之间成功劫持俄罗斯8台ATM机上窃走80万美元。据悉,攻击全球140多家机构利用的也是这款名为”ATMitch“的恶意软件。

Equifax数据泄漏事件。据网络安全公司Virsec Systems的创始人兼首席技术官Satya Gupta介绍称,去年9月,Equifax数据泄漏事件也是“无文件”攻击的一个例子,其在Apache Struts中使用了一个命令注入漏洞。Gupta表示:“在这种类型的攻击中,易受攻击的应用程序不能充分验证用户的输入(其可能包含操作系统命令)。因此,这些命令就可以带着与易受攻击的应用程序相同的特权在受感染的设备上执行。”

如何避免无文件恶意软件攻击

这种网络犯罪行为的不断增长迫使企业采取措施避免新的感染,我们建议可以采取以下必要的措施:

- 具备网络弹性。最明显但也是最重要的提示:网络犯罪每天都在调整其攻击战略和攻击目的。因此,任何想要保护网络安全的公司都必须具有网络弹性,与新类型的攻击保持同步。

- 调整解决方案。无文件恶意软件的最大特定在于,由于它不是从文件中操作,而是从RAM中操作,因此在许多漏洞捕获解决方案中是无法检测到的。因此,企业或组织需要分析和监视所有可疑的进程,无论是端点上的,还是内存本身的特定文件。

- 脚本语言工具。无文件恶意软件经常使用调用脚本语言(如Powershell)的工具,因此公司或组织应尽可能放弃这些语言工具。

- 小心宏。宏是任何计算机上最常用的工具之一,但它们也可能是此类网络犯罪的可能入口点。与脚本语言一样,公司没有必要完全放弃所有宏,但在使用它们时确实需要格外小心。

声明:本网站发布的内容(图片、视频和文字)以用户投稿、用户转载内容为主,如果涉及侵权请尽快告知,我们将会在第一时间删除。文章观点不代表本网站立场,如需处理请联系客服。电话:028-62778877-8261;邮箱:jenny@west.cn。本站原创内容未经允许不得转载,或转载时需注明出处::西部数码资讯门户 » 来无影去无踪,无文件攻击悄然崛起